微软:Windows 10磁盘清理工具可被用于绕过UAC

来源:U大侠 时间:2016-07-27 浏览:344

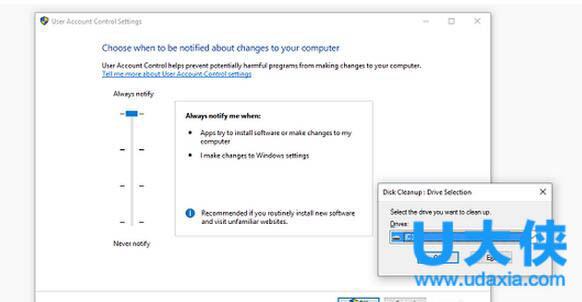

安全研究人员Matt Nelson和Matt Graeber已经发现了绕过Windows 10上用户访问控制(UAC)安全机制的一个特殊方法,而恶意文件可借此在不被用户知晓的情况下运行。该方法并未涉及复杂的提权或代码注入操作,只需利用现有的Windows计划任务设置(拥有最高权限),并结合磁盘清理工具(可在后台自动静默运行)。

(UAC

两位研究人员发现可将一组文件拷贝到“C:Users

磁盘清理会触发这些程序和加载DLL(LogProvider.dll是队列中的最后一个),这样就给他们以发动攻击的时间。

Nelson和Graeber创建了一个恶意脚本(也可以说是恶意软件),可查看本地文件系统在临时目录里创建的新文件夹。

当探测到上述任一文件的时候,立即替换掉LogProvider.dll并换成包含恶意操作的版本。

这种攻击方式叫做DLL注入(属于比较常见的攻击类型),但由于计划任务可通过一个普通用户账户+最高权限运行,“用户账户控制”(UAC)在此期间是完全默不作声的。

如果攻击者足够聪明,显然可以轻松感染普通用户账户,然后以管理员权限执行代码(通过微不足道的DLL劫持技术)。

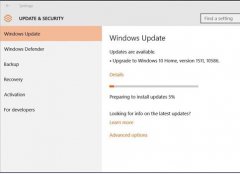

好消息是,研究人员已于7月20号将问题反馈给了微软安全响应中心。但糟糕的是,该公司短期内无法提供修复。在此,我们推荐用户临时禁用任务、或不勾选 以最高权限运行 :

点击开始按钮->搜索 计划任务 ;

打开应用程序,路径为 Microsoft -> Windows -> DiskCleanup ;

使用右侧菜单,禁用任务、或取消问题勾选。

相关文章

-

-

windows10应用商店打不开?Windows 10商店使用技巧

2016-11-01 1475

-

-

Windows 10 Threshold 2镜像或将重新上线

2015-11-25 312

-

-

Windows 10发布新预览版 强化Edge

2016-09-30 468

-

-

OEM寄望微软 因Windows 10免费很受伤

2015-08-18 324

-

-

7月21日 Slow通道用户迎来Windows 10 Build 14393

2016-07-22 290

-

-

TH2更新两月 Windows 10 TH2更新依然卡死44%

2016-01-21 314

-

-

Windows 10 Build 14267.1004发布 PC端已修复

2016-02-25 406

-

-

Windows 10 回降旧版期限由30天缩短至10天

2016-08-08 356

-

-

微软爽约 Windows 10 Mobile今日不会出现

2016-02-29 368

-

-

Windows 10安装用户突破6700万

2015-08-03 305