CPU漏洞补丁会影响电脑性能吗 微软官方正式做出回应

来源:U大侠 时间:2018-01-10 浏览:535

很多人对于这次的CPU漏洞感到担心,虽然Intel已经发出了补丁,但是因为影响到硬件的性能,所以大家都不敢使用,最近,微软官方终于发声,对于该补丁影响硬件性能的情况做出了详细的解答。

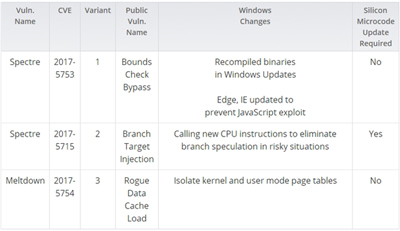

其中第一种形式(Variant 1,简称V1)“Bounds Check Bypass(绕过边界检查/边界检查旁路)”和第二种形式“Branch Target Injection(分支目标注入)”属于Spectre(幽灵),而第三种“Rogue Data Cache Load(恶意的数据缓存载入)”则属于Meldown(熔断)。

其中,V1和V3均不需要处理器微代码更新(即BIOS更新),V2则需要。

对于V1,Windows的解决方式是二级制编译器更新和从JS端加固浏览器,对于V2,微软需要CPU指令集更新,对于V3,需要分离内核和用户层代码的页表。

性能影响

Myerson称,微软发现,修复V1/V3对性能的影响微乎其微,问题的关键在于V2对底层指令集做了修改,导致成为性能损失的主因,以下是微软的测试结论——

1、搭载Skylake/Kaby Lake或者更新的处理器平台的Windows 10系统,降幅在个位数,意味着,绝大多数用户都感受不到变化,因为即便慢,也是在毫秒之内。

2、搭载Haswell或者更早的处理器的Windows 10平台,影响已经有些显著了,可能部分用户已经可以觉察出来。

3、搭载Haswell或者更早的处理器的Windows 7/8.1平台,大部分用户会明显感受到性能削弱。

4、任何处理器的Windows Server平台,尤其是密集I/O环境下,在执行代码分离操作时性能降幅会异常明显。

微软称,Windows 7/8在架构时由于使用了过多的用户到内核过渡,导致影响更明显。

微软最后表示,会继续和合作伙伴一道致力于更优质的安全方案开发。

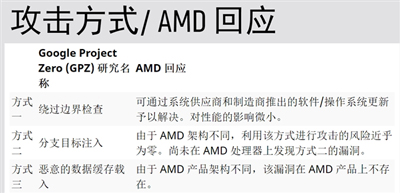

结合AMD的声明,他们的CPU架构对Meldown也就是V3是完全免疫,但Spectre的第一种形式则需要配合操作系统更新实现。

更多精彩内容,请关注U大侠官网或者关注U大侠官方微信公众号(搜索“U大侠”,或者扫描下方二维码即可)。

U大侠微信公众号

有问题的小伙伴们也可以加入U大侠官方Q群(129073998),U大侠以及众多电脑大神将为大家一一解答。

相关文章

-

-

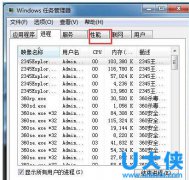

Win10系统中360安全浏览器占用过高CPU问题应该...

2019-08-20 328

-

-

AMD召开锐龙品牌整机联合发布会 推出多款搭载...

2018-05-16 231

-

-

首款AMD锐龙7CPU游戏本 华硕ROG Strix702ZC日本正式发售

2017-09-20 529

-

-

bios中查看cpu温度的操作方法

2016-01-08 1067

-

-

Chrome OS不仅吃内存 任务管理器还将耗尽CPU资源

2019-02-19 190

-

-

微软:新架构CPU电脑需安装Windows 10才有服务

2016-01-19 345

-

-

CPU使用率忽高忽低 Win7 CPU使用率忽高忽低怎么办

2016-06-24 1503

-

-

多核高性能的CPU怎么开核呢?新版老版BIOS CP...

2017-04-06 2653

-

-

电脑CPU占用率很高怎么办 如何降低电脑CPU使用率

2018-07-16 280

-

-

CPU使用率怎么降低 电脑降低CPU占用率的方法

2018-08-20 3656